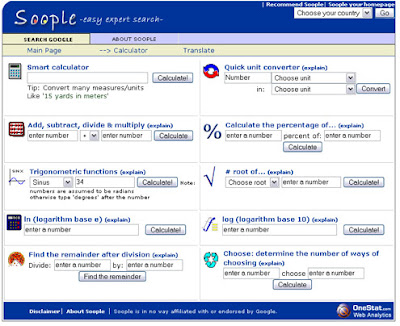

Hace unos días conversaba con un amigo sobre un tema relacionado con el que traigo hoy al blog. Hablábamos sobre los costes energéticos y, por extensión, medioambientales, que conllevaba la creación de cualquier producto tecnológico. Por un lado, nos encontramos con que la mayoría de estos productos son renovados continuamente, por lo que la elección de los materiales y procesos de fabricación puede ser crucial a la hora de minimizar el impacto que acarreará para el medio ambiente su obtención. En el caso de un ordenador podemos estar hablando de 1.500 litros de agua, 240 kg de combustibles fósiles y 22 kg de productos químicos. Por esto, aunque no podemos –ni debemos- dejar de lado la importancia del proceso de reciclado de materiales, la elección de aquellos materiales menos contaminantes y fácilmente reciclables se convierte en un asunto crucial, así como que intervengan en su fabricación la menor cantidad de productos químicos posible. Greenpeace, por ejemplo, publica anualmente una guía de electrónica verde por la que podemos guiarnos a la hora de saber qué compañías usan más o menos componentes químicos contaminantes en la fabricación de sus productos. Este año, Nintendo, Philips y Microsoft comparten el dudoso mérito de ser los primeros de la lista… empezando por la cola. Obviamente, este tipo de información es útil para los consumidores, siempre y cuando se evalúen otros factores, como la vida útil del aparato –ya que un producto poco contaminante pero que requiera su renovación cada 2 ó 3 años podría perder puntos frente a otro que durase, pongamos, 10 años-, o el consumo energético del mismo, ya que en la producción de energía, las renovables, desgraciadamente, ocupan un puesto poco destacado de momento. Para la medida del consumo de nuestros equipos podemos echar mano de calculadoras como la que proporciona myGreenElectronics, o de aplicaciones como Local Cooling, que nos ayudan a controlar el consumo eléctrico.

Volviendo al tema de la fabricación y reciclado de los componentes de nuestros ordenadores, quería hablar de la iniciativa de Asus (Eco Book), a la que parecen sumarse Dell (Eco Bamboo) y Fujitsu (WoodShell), de fabricar ordenadores revestidos de bambú, en lugar de aluminio o plástico. En el caso de Asus se llega más allá, ya que los plásticos que incorpora el equipo (por ejemplo, en las teclas) provienen de plástico reciclado. La idea me parece ingeniosa, especialmente en el caso de Asus y Dell, en el que el material a usar para las carcasas será el bambú, que es a un tiempo resistente y liviano, y cuyo crecimiento es bastante rápido. Fujitsu, por su lado, pretende lanzar un portátil de madera de cedro, que estimo será algo más pesado que el de sus competidores. Aunque el cedro es un árbol de crecimiento rápido, según leo su aprovechamiento maderero puede darse a partir de los 8 años de edad, por lo que requerirá un mayor periodo de cultivo, y más aportes hídricos, aunque su explotación podría compatibilizarse, por ejemplo, con la apicultura, al tratarse de una especie melífera.

Ante esto, podríamos plantearnos que se trata de una genial idea, que minimizaría la producción de componentes contaminantes, aprovecharía parte de otros equipos gracias al reciclado de plásticos, y requeriría menos productos químicos en su elaboración, ¿verdad? Bueno, lo cierto es que no exactamente. Cuando he visto el Asus EcoBook Bamboo en la página de Informática Verde, me ha parecido inicialmente interesante, pero me ha dado por pensar qué ocurrirá con las siguientes cuestiones:

Las explotaciones madereras de bambú o cedro rosado están tomando especial relevancia en las selvas de Sudamérica. Para poder crear una plantación competitiva, es necesario limpiar y desbrozar grandes extensiones de selva. Lo de limpiar es un claro eufemismo para talar…

Estas especies proceden de países asiáticos (China, la India…), y son plantados sin más en otros países donde son especies exóticas. No abundaré en ello, pero uno de los grandes problemas a nivel mundial de la globalización de las comunicaciones, y la intervención humana en las poblaciones autóctonas es la introducción de este tipo de especies, que de un uso ornamental o simple explotación agrícola pasan a constituirse en plagas en toda regla.

Los monocultivos requieren un uso intensivo de pesticidas y fungicidas para evitar las plagas en las cosechas. El cedro, además, es muy dado a sufrirlas, y aunque no me consta algo así del bambú, es bastante que ocurra algo parecido simplemente por la masificación en los cultivos. Así, aunque en el proceso último de construcción de los ordenadores se usase la menor cantidad de productos químicos, de nada serviría si éstos se vertieron ya en origen.

¿Quiero decir con todo esto que sería mejor quedarnos como estamos? Evidentemente, la respuesta es un no rotundo. Es necesario que se produzcan iniciativas como éstas, que lleven a la industria tecnológica un paso más allá, y empecemos a pensar no sólo en gigahercios y terabytes, sino también en las implicaciones que tienen sobre la industria y nuestro entorno las decisiones que tomemos. Pero no lo es menos que debemos investigar y reflexionar (en esto, como en todo en la vida), antes de tomar una determinación. Las empresas, obviamente, van a vendernos lo que queremos o está de moda en un determinado momento –caso actual de la ecología-, pero posiblemente se quedarán contándonos todo acerca de “la parte contratante de la primera parte”, por no llegar a lo que hay más abajo. Por ejemplo, y aunque Asus ha sido quien ha innovado con este tipo de materiales de fabricación, no podemos olvidar que no hace tanto lanzaba sus portátiles S6 y F8P revestidos de piel, o el monitor LS221H, con acabados en el mismo material. No entraré aquí –por no tratarse del lugar más adecuado- en los costes ambientales de la cría de animales, ya sea para la alimentación y/o estos usos, pero avanzo que son muy, muy elevados.

Dicho todo esto, me mojaré un poco. ¿Compraría un ordenador así? Posiblemente sí; en función de lo transparente que fuese el proceso de fabricación de estos equipos, personalmente me plantearía adquirir uno, en similitud de condiciones, pongamos, que un altamente contaminante Apple MacBook Air. Pero no sólo los materiales usados serían determinantes a este respecto, sino que influirían, como apuntaba más arriba, condicionantes como el consumo energético medio del producto, o la vida útil estimada para el mismo.